为什么每天重启手机是抵御零点击攻击的最佳防御措施

快速阅读: 《ZDNet》消息,在过去十年中,间谍软件频繁攻击记者、活动家及政治人物,包括美国官员的手机。谷歌发布了人工智能报告,Meta的WhatsApp揭露了一起涉及90名用户的黑客攻击事件,由以色列的帕拉贡解决方案公司发起。帕拉贡的间谍软件可通过发送恶意PDF到WhatsApp群组来实现零点击攻击,无需用户交互即可访问加密通讯。移动安全专家建议重启手机以清除某些恶意软件,并使用移动安全工具监测潜在攻击。苹果的锁定模式也能降低风险。修复底层漏洞是防范零点击攻击的关键。

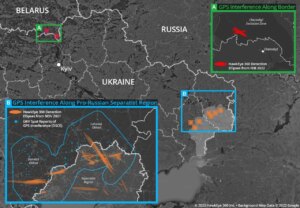

在过去的十年里,间谍软件工具频繁出现在记者、活动家和政治人物的手机上,包括美国官员的手机。这引发了对间谍软件技术前所未有的扩散的担忧,在日益增长的威胁面前,科技领域缺乏保护措施。此外:谷歌上周五发布了负责任的人工智能报告。Meta的WhatsApp透露,他们发现了一次针对约90名用户的黑客攻击行动,这些用户主要来自数十个国家的记者和民间社会成员。根据WhatsApp发言人的说法,此次攻击是由以色列的间谍软件公司帕拉贡解决方案——该公司已被佛罗里达州私人股本基金AE工业伙伴收购——发起的。什么是零点击功能?帕拉贡的间谍软件石墨被发现可以通过简单地向WhatsApp群组发送恶意PDF附件来渗透。在用户不知情的情况下,它可以访问并读取像WhatsApp和信号这样的加密通讯应用中的信息。这也被称为零点击攻击,这意味着目标无需采取任何行动设备就会被入侵。相比之下,网络钓鱼或单击攻击需要用户与恶意链接或附件互动。一旦手机感染了零点击功能,攻击者就可以通过利用安全漏洞秘密获得对手机的完全控制。此外:如何在安卓上开启私有DNS模式——为什么这对安全至关重要在接受ZDNET采访中,移动威胁防护公司iVerify的联合创始人洛克·科尔表示,“对于石墨来说,通过WhatsApp发送某种有效载荷,如PDF或图片到受害者的设备上,接收和处理这些数据包的基础过程存在漏洞,攻击者可以利用这些漏洞感染手机。”虽然公开报道没有具体说明“石墨是否能够进行权限提升[漏洞]并在WhatsApp之外操作,甚至进入iOS内核本身,但我们从自己的检测和其他与客户的合作中了解到,通过WhatsApp进行权限提升以获取内核访问是可能的,”科尔说。iVerify发现了多个实例,其中“在我们使用iVerify监控的移动设备上出现了一些WhatsApp崩溃的情况”,看起来具有恶意性质,这让iVerify团队相信这些恶意攻击可能比已知的90人感染更为广泛。尽管WhatsApp攻击主要针对民间社会成员,但移动间谍软件已成为对所有人的一种新兴威胁,因为移动设备的利用比人们想象的要普遍得多。此外,“结果是围绕移动间谍软件开发形成的一个新兴生态系统,越来越多的风险投资支持的移动间谍软件公司‘面临着成为盈利企业的压力’,”他说。这最终“为间谍软件销售商创造了市场竞争环境”,并且“降低了阻止这些移动利用攻击的门槛”。此外:在钓鱼攻击中最常被利用的十大品牌——以及如何保护自己就在一个月前,WhatsApp在加州一名联邦法官裁定NSO利用消息应用中的安全漏洞交付佩格斯后赢得了诉讼。臭名昭著的NSO公司——因感染记者、活动家和巴勒斯坦权利组织的手机而闻名——通过其以色列制造的佩格斯间谍软件,一种商业间谍软件和电话黑客工具,使用了类似的零点击功能。历史上,NSO公司避免向美国客户出售产品,并且在拜登政府时期也被美国商务部禁止,理由是涉嫌向专制政府提供间谍软件。然而,“特朗普政府下的政治动态变化增加了间谍软件在美国变得更加普遍的可能性”——加剧了移动设备的利用。“世界完全没有准备好应对这种情况,”科尔说。保护设备的最佳实践科尔建议人们将手机视为一台电脑。这意味着,就像人们会应用“一套最佳实践来保护传统终端,如笔记本电脑免受利用和入侵——同样的标准和做法也应该应用于手机”。这包括每天重启手机,因为“许多这些漏洞只存在于内存中。它们不是文件,如果你重启手机,理论上你可以清除恶意软件,”他说。此外:根据国家安全局的说法,为什么你应该每周关机一次然而,科尔进一步指出,如果是像石墨或佩格斯这样的零点击功能,你可能会再次被感染,这就是为什么推荐使用移动安全工具来了解你是否已经成为目标。iVerify的高级移动威胁扫描器只需一美元,使用方便。要了解如何下载和测试该应用程序,请参阅我们的指南《如何检测手机上的臭名昭著的NSO间谍软件》。如果你使用的是苹果设备,还可以尝试锁定模式。根据科尔的说法,“锁定模式可以减少一些面向互联网的应用程序的功能,从而在某种程度上减少攻击面。”唯一真正防御零点击攻击的方式是修补底层漏洞。正如科尔强调的那样,这意味着只有苹果、谷歌和应用程序开发者才能做到这一点,“因此作为最终用户,当新的安全补丁可用时,尽快应用它是至关重要的。”

(以上内容均由Ai生成)