AI助力钓鱼邮件,成功率飙升至20.9%

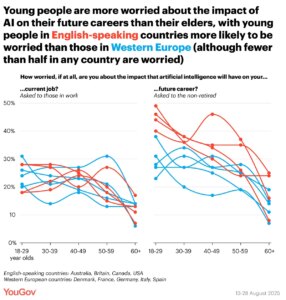

快速阅读: AI技术显著提升网络钓鱼成功率,Deepphish攻击利用社交媒体数据生成真实发件人域名,针对性发送紧急请求邮件,成功率从0.69%升至20.9%。AI生成恶意软件亦可规避防病毒软件检测。

《目录》

– 通过人工智能创建的域名

– Deepphish攻击的工作原理

– 由AI支持的网络钓鱼邮件

– AI生成的恶意软件

– 如何识别AI生成的网络钓鱼邮件

– 利用AI欺骗防病毒工具

…

智能答案AI总结:

据PCWorld报道,借助AI技术的“Deepphish”攻击显著提高了网络钓鱼的成功率。通过利用社交媒体收集的个性化内容,成功率从0.69%跃升至20.9%。犯罪分子使用的AI工具,如FraudGPT和WormGPT,能够绕过道德过滤器,生成看似真实的发件人域名,专门针对Gmail用户发送紧急请求的网络钓鱼邮件。此外,AI生成的恶意软件可以规避主要防病毒软件的检测,例如Stopwatch AI展示了一种方法,使恶意软件变体在安全平台上的检测次数从9次降至零。

2025年2月,多家媒体报道了一种新的威胁,针对Google的Gmail电子邮件服务用户。攻击者利用AI技术完善了网络钓鱼邮件,使其看起来更加真实可信。AI从社交网络、网站和在线论坛上收集公开数据,利用这些信息撰写看似来自熟人、家人或上级的真实邮件。为了使邮件看起来更加真实,AI还生成了合适的发件人域名。这一骗局被称为“Deepphish”,结合了深度学习和网络钓鱼两个术语。

尽管报告中提到的一些问题尚待解答,比如为何Gmail用户特别容易受到Deepphish攻击的影响,但这仍然揭示了一个专家们早已预料到的趋势:犯罪集团越来越多地使用AI工具来完善其攻击手段。

### 通过人工智能创建的域名

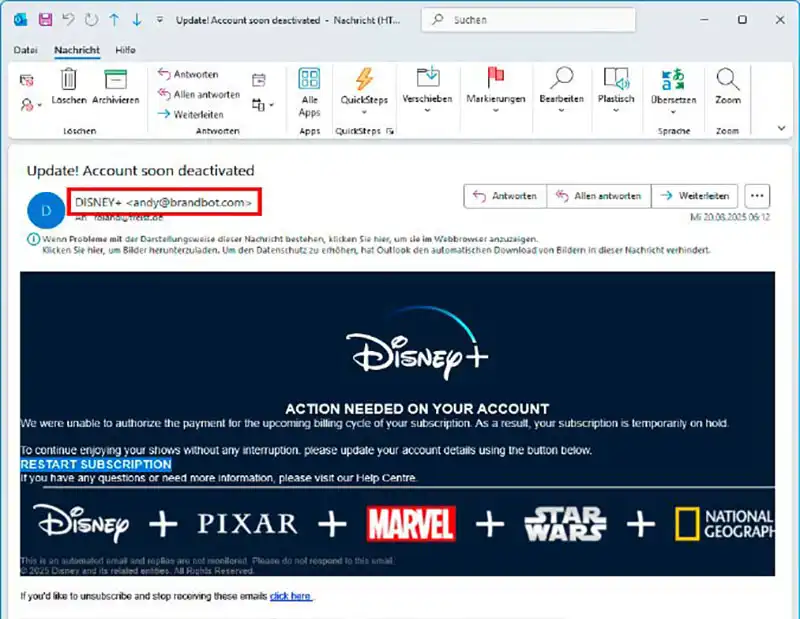

传统网络钓鱼攻击的一个弱点一直是发件人地址。大多数网络钓鱼邮件可以通过发件人轻易识别。例如,如果一封声称来自Netflix或Disney的消息来自andy@brandbot.com,那么这封邮件几乎可以肯定是伪造的,无论其内容多么完美。

在AI支持的网络钓鱼攻击中,新的算法被用于生成与邮件内容相匹配的发件人地址。美国公司Cyxtera Technologies的研究团队,在Alejandro Correa Bahnsen的带领下,研究了这些算法的有效性。他们开发了一种名为Deepphish的算法,通过向神经网络提供超过一百万个用于电子邮件网络钓鱼的URL进行训练,以建议适合网络钓鱼攻击的URL。

### Deepphish攻击的工作原理

Deepphish攻击遵循标准化的模式。第一步是调查目标的社会环境:

– 她住在哪里?

– 她在哪里工作?

– 她的家庭成员叫什么名字?

– 她的朋友叫什么名字?

– 她的同事和上司叫什么名字?

– 他们的电子邮件地址是什么?与目标人物的关系如何?

AI利用社交网络和在线论坛作为信息来源,以及黑客入侵公司网络和网站后发布的数据。收集的数据越多,网络钓鱼邮件就越能精准地针对受害者。Cyxtera的研究人员还调查了选择AI生成的发件人地址如何提高网络钓鱼邮件的成功率。

人工智能随后撰写邮件正文。利用收集的信息,它生成合适的主题行、针对收件人的个性化称呼以及正确措辞的内容,这些内容看起来确实像是由发件人所写。

赞助内容

ESR将iPad转变为真正的生产力利器

赞助商

ESR

由于高度个性化,这些信息显得比标准的网络钓鱼邮件更加可信。

然而,犯罪分子通过深度伪造攻击想达到什么目的呢?他们希望通过伪造邮件赢得足够的信任,让收件人愿意点击附件文件或嵌入的链接。

其余的一切都是自动发生的:附件文件通常会下载并安装恶意软件。而链接则会导向另一个虚假网站,要求提供信用卡详细信息或流媒体服务的登录信息。

有AI支持的网络钓鱼邮件

然而,Deepphish算法只是一个开始。现在有一系列工具可以为犯罪分子在编写网络钓鱼信息时完成所有工作。

这些程序被称为FraudGPT、WormGPT或GhostGPT。它们能够生成针对个人或特定公司的网络钓鱼邮件。

例如,用户可以指示这些程序生成一封类似Netflix的邮件,要求在虚假网站上输入账户详情。

或者,他们可以询问“如何破解Wi-Fi密码?”这样的问题。

或者,他们可以指示AI编程一个软件键盘记录器,通过互联网将计算机上的所有按键操作转发到一个服务器地址。

像WormGPT这样的黑客工具利用AI生成看似可信且表述良好的网络钓鱼邮件。大多数情况下,它们针对的是特定的个人或公司。

Foundry

ChatGPT和其他大型语言模型(LLMs)内置了过滤器,以防止回应此类请求。由于ChatGPT不公开其代码,因此对此无能为力。

然而,可以通过暗网上的某些提示序列来混淆像ChatGPT这样的LLM,使它们准备忽略内置的过滤器。

同时,一些犯罪集团已经转向开源场景的LLM,并移除了相应的过滤器。

AI生成恶意软件

Stopwatch AI网站展示了AI生成恶意软件的可能性已经达到何种程度。它展示了如何通过三个简单的步骤使用AI工具编程恶意软件,专门破坏主要防病毒工具的保护屏障。

第一步称为“选择平台”,您需要选择要攻击的计算机操作系统。可选的操作系统包括Mac、Windows、Linux、AWS(亚马逊网络服务,亚马逊的云服务)、Google Cloud和Microsoft Azure(微软的专业云服务)。

第二步称为“选择防御”,提供了九种防病毒工具供选择,包括Microsoft Defender、Eset Endpoint Protection Advanced、McAfee Endpoint Security、Symantec Endpoint Security和Kaspersky Endpoint Security for Business。

第三步是“选择攻击”,您需指定想要创建的病毒类型。选项范围从广告软件和间谍软件到勒索软件和键盘记录,再到数据泄露,即数据盗窃。

Stopwatch AI提供了十种不同类型的恶意软件,从键盘记录器到勒索软件。用户必须注册才能实施选定的恶意软件。

为了使用该网站,用户必须同意使用条款,其中排除了对其他系统的攻击。这是因为Stopwatch AI仅用于研究AI在恶意软件开发中的应用。

重要的是,所有项目都会分配给相应的用户并保存。

如何识别AI生成的网络钓鱼邮件

始终检查收到邮件的发件人地址,并考虑其合理性。同时注意以下特征:

对于平时不联系的人或很久未联系的人发来的邮件,应提高警惕,尤其是当这些邮件包含不寻常的要求或询问时。

将鼠标悬停在任何链接上,检查其指向何处。如果链接地址与邮件发件人或邮件内容不符,这通常是诈骗的迹象。

没有银行、流媒体服务或公共机构会通过电子邮件向您索要密码或账户详情。

对于那些施加时间压力或声称高度紧急的邮件,应保持警惕。

利用AI欺骗防病毒工具

每个防病毒程序每天至少从制造商服务器下载一次最新的病毒定义。这些定义描述了过去几小时内发现的新恶意软件变种的特征,以便用户计算机上的软件能够可靠地检测到这些恶意软件。

然而,这一保护屏障变得越来越脆弱。原因在于,数十年来,病毒构建工具已经在暗网上流通——而不仅仅限于此。许多这类恶意软件只是已知病毒的微小修改版本。作者通常只需更改其恶意软件的签名,就能将其计为新病毒。这可以解释为什么防病毒厂商每天报告56万个新的恶意软件程序。

在人工智能时代,恶意软件变种的生产达到了新的水平。这是因为安全厂商曾教会他们的防病毒程序识别并隔离已知恶意软件的变种。

有了AI的支持,现在可以有针对性地操纵现有恶意软件,使其不再被病毒防护软件识别。

工具制造商Acronis在一个演示中展示了这一点,他们上传了一个恶意软件样本至谷歌的检测服务VirusTotal。最初,该恶意软件被那里使用的9个防病毒程序识别为恶意软件,但在经过Grok3的AI重新加工后,只有1个病毒防护程序能识别出它是恶意软件。当研究人员使用Gemini 2.0 Flash和Deepseek R1处理样本代码时,VirusTotal上的所有程序都无法再检测到该病毒。

根据所使用的AI软件不同,黑客可以操纵现有恶意软件,使其几乎或完全不被VirusTotal检测到。

尽管如此,防病毒程序的启发式和基于行为的方法仍能对使用AI修改代码的恶意软件起作用。

电子邮件伪造

电子邮件地址的伪造,即所谓的电子邮件欺骗,已很少见。自2014年起,SPF、DKIM和DMARC认证方法逐渐被定义为标准,并随后由电子邮件提供商实施。

此后,电子邮件地址中的域名信息无法再被伪造。例如,对于“magazine@pcworld.com”这样的地址,域名为pcworld.com。如果上述认证程序被提供商禁用,这些邮件通常会被接收方归类为垃圾邮件。

尽管如此,仍有欺骗尝试存在。在许多电子邮件客户端中,发件人的名称可以被更改,例如在经典Outlook中通过“文件 -> 账户设置 -> 更改 -> 您的姓名”。但这不会影响电子邮件地址。在黑客攻击中,回复地址有时也会在同一位置被更改,这样发送的所有回复邮件都会到达黑客的地址。另一个伎俩是使用看起来相似的域名,如“magazine@pcworlde.com”。

本文最初发表于我们的姊妹刊物《PC-WELT》,并从德语翻译和本地化。

作者:Roland Freist,《PCWorld》撰稿人

Roland Freist是一位自由IT记者,报道与Windows、应用程序、网络、安全和互联网相关的话题。

Roland Freist近期的故事:

那条病毒警告是真的吗?如何识别虚假警报

启用此AI功能让Chrome更安全地抵御欺诈网站

三星和LG智能电视正在监视您。这是如何阻止它的方法

(以上内容均由Ai生成)