员工绕过公司访问控制,AI和SaaS加剧安全挑战

快速阅读: 1Password指出,AI、SaaS和个人设备改变工作方式,但现有安全工具落后,造成“访问信任差距”。73%员工使用AI,27%使用未经批准工具,38%离职后仍可访问公司数据。组织转向通行密钥加强安全。

据1Password表示,人工智能(AI)、软件即服务(SaaS)和个人设备正在改变人们的工作方式,但保护公司系统的工具未能跟上这一变化。单点登录(SSO)、移动设备管理(MDM)和身份访问管理(IAM)等工具不再适应员工和AI代理访问数据的方式。

研究者称之为“访问信任差距”,即组织认为自己能控制的内容与员工及AI系统实际如何访问公司数据之间的差距正在扩大。该调查追踪了四个领域中这一差距的扩大情况:AI治理、SaaS和影子IT、凭证以及端点安全。每个领域都显示出快速采用与有限监督的相同模式。

尽管AI无处不在,但政策意识却不足。73%的员工在工作中至少部分时间使用AI,但超过三分之一的员工承认他们并不总是遵循公司的规定。有些人甚至不确定这些规定是什么。虽然很少有安全团队认为他们的公司缺乏AI政策,但更多的员工表示从未见过这样的政策。

影子AI加剧了这一问题。约27%的员工使用未经公司批准的AI工具。这些工具通常是基于浏览器且免费的,这使得它们易于采用,但对于IT来说几乎是不可见的。这种可见性的缺失在员工将敏感数据输入未经过审查的系统时会带来风险。

报告建议公司从阻止AI转向监控和指导AI。建立发现、沟通和监督机制比全面禁止新工具更为实际。

随着组织依赖数百个云应用程序,其中大多数不在IT的视线之内,SaaS泛滥和影子IT逃避控制的问题日益严重。超过一半的员工承认他们在未经许可的情况下下载了工作工具,通常是因为批准的选项速度较慢或缺少所需功能。

这种行为推动了SaaS泛滥。70%的安全专业人士认为SSO工具并不是确保身份安全的完整解决方案。平均而言,只有大约三分之二的企业应用程序位于SSO之后,其余部分则处于未管理状态。

离职过程中的漏洞使问题更加严重。38%的员工表示,他们在离开公司后仍能访问前雇主的账户或数据。不一致的离职流程和分散的访问系统导致这种情况普遍存在。

持续发现已批准和未批准的应用程序,并实施自动治理以跟踪随时间的访问情况。对所有工具的可见性,而不仅仅是那些连接到SSO的工具,是减少隐藏风险的关键。

密码仍然是薄弱环节。即使是在安全人员中,密码重用和共享现象仍然普遍存在。三分之二的员工承认存在不安全的做法,如重用或共享密码、依赖默认设置或将凭证通过电子邮件或消息应用程序发送。

弱凭证仍然是导致数据泄露的主要因素之一。近半数受访者表示,员工使用弱或受损密码是他们面临的最大挑战。在那些过去三年经历过重大数据泄露事件的人中,被盗凭证是仅次于软件漏洞的第二大原因。

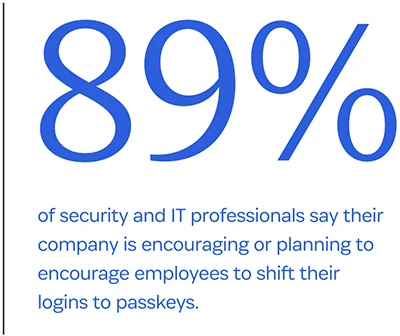

组织正转向使用通行密钥。89%的安全领导者表示,他们的公司正在鼓励或计划鼓励使用通行密钥。通行密钥通过生物识别或基于设备的身份验证替代密码,能够抵抗网络钓鱼并支持监管标准。

“我对通行密钥的热情并不感到惊讶,因为推广通行密钥的公司在使其转换变得如此简单——只需一次点击即可完成。”Gray Media的首席信息安全官Brian Morris说。尽管密码将在未来几年内与新系统共存,但目标是减少用户处理原始凭证的频率,而不是立即完全去除密码。

混合和远程工作的普及使得设备管理变得更加复杂。近四分之三的员工至少偶尔使用个人设备工作,超过一半的员工每周都会这样做。移动设备管理仍然是公司硬件的默认控制手段,但安全领导认识到了其局限性。MDM工具不足以充分保护管理设备或确保合规性。它们设计初衷是为了管理公司拥有的设备,而非用于个人和公司设备频繁切换且连接到云服务的环境。

个人设备由于便利性经常被使用,但它们缺乏公司机器上的保护措施。即使公司禁止自带设备(BYOD)的做法,执行也往往不一致。员工仍然会从手机或个人笔记本电脑上访问公司数据。

除了密码之外,本指南还介绍了先进的企业安全保护措施。

(以上内容均由Ai生成)